はじめに

こんにちは、技術部の内藤です。

OKE(Oracle Kubernetes Engine)でPersistent Volume Claim(PVC)を使用してFile Storage Service(FSS)を動的にプロビジョニングする際、ネットワークセキュリティの設定で注意すべき点があります。

通常、OCIではセキュリティリストよりNetwork Security Group(NSG)を使用して管理することが推奨されていますが、2025年6月時点では、FSSの動的プロビジョニングでは、NSGの設定がおそらくできません。

以下の公式ドキュメントに、それらしい記述は見当たりません。

そのため、FSSのマウントターゲットが作成されるサブネットに対して、セキュリティリストを使用してアクセス制御を設定する必要があります。今回は、この設定方法を説明します。

FSSでのセキュリティ・ルールについて

インスタンスなりPodなりがFSSにアクセスするには、接続元からFSSのマウントターゲットへの通信を許可する必要があります。

前述の通り、OKEではFSSのNSGの設定ができないため、マウントターゲットが作成されるサブネットに適切なセキュリティリストを設定する必要があります。

許可が必要なポートとプロトコル

FSSを使用するために、以下のポートとプロトコルの通信を許可する必要があります。

以下の例は、異なるサブネットかつ転送中の暗号化をしない場合です。

接続元とFSSで同一サブネットかどうかや転送中暗号化を有効にしているかなどで設定は変わるので、詳細は以下のドキュメントをご覧ください。

ファイル・ストレージに対するVCNセキュリティ・ルールの構成

マウントターゲットのサブネットに設定するセキュリティリスト

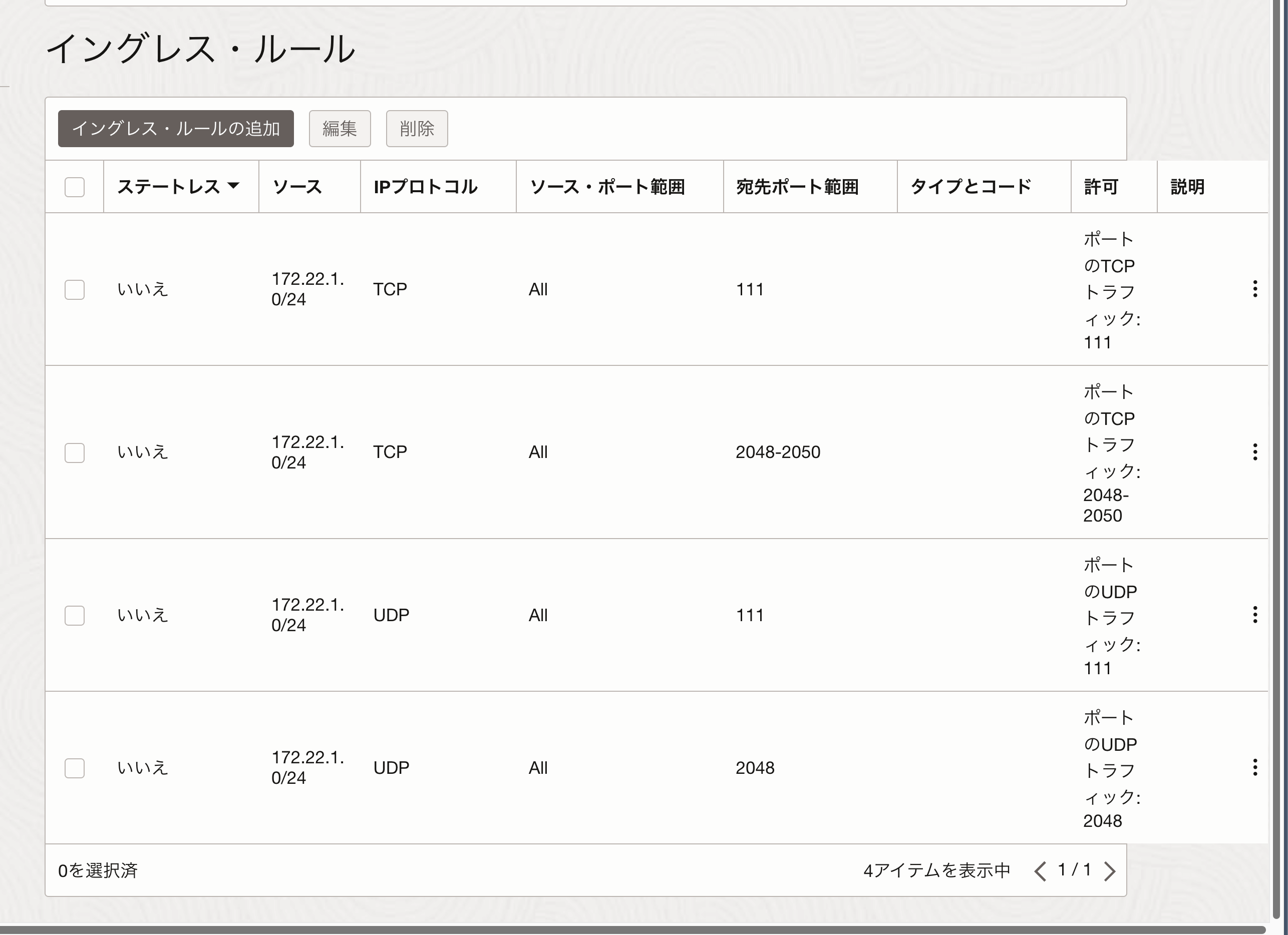

以下のルールをすべてIngressのステートフルで許可します。

- 1つ目

- TCP

- 宛先ポート: 111,2048-2050

- ソースCIDR: ノードがあるサブネット

- 2つ目

- UDP

- 宛先ポート: 111,2048

- ソースCIDR: ノードがあるサブネット

ノードのサブネットが 172.22.1.0/24 だとしたら、以下の画像のようになります。

おわりに

いずれはKubernetesのマニフェストでNSGが設定できるようになることを期待しつつ、FSSを利用する際はしばらくはセキュリティリストで対応しましょう。